- Inicio

- Publicaciones

- ¿Sabes cuales son las mejoras de la nueva ISO/IEC 27002:2022?

¿Sabes cuales son las mejoras de la nueva ISO/IEC 27002:2022?

By Frano Capeta

21 marzo, 2022 | 04:03hrs

Hace pocas semanas se publico la muy esperada actualización de la ISO/IEC 27002, a este respecto surgen muchas interrogantes, pero la principal seria ¿Cómo afecta a mi empresa y sobre todo a mi SGSI?, antes de responder el cómo, explicare de manera mas detallada posible, la actualización y quizás la respuesta surja de la lectura misma, veamos en primer lugar te explicare que pasa con la ISO/IEC 27001, de este estándar internacional se van a modifican las 2 notas del literal c) de la sub-cláusula 6.1. 3 aclarando que el anexo A es un “listado” de controles (no son requisitos) y también cambiando el texto para eliminar la referencia a objetivos de control (que en la nueva ISO/IEC 27002:2022 ya no existe).

Además, se reemplaza en Anexo A para que refleje la nueva estructura de controles establecida en ISO/IEC 27002:2022.

A la fecha de redacción de este articulo (17 de marzo de 2022) esta “Enmienda” está en fase de consulta pública por 12 semanas (Se publico la primera semana de febrero, por lo tanto, van casi 8 semanas de las 12 requeridas)

Cabe señalar que ninguno de los requisitos de ISO/IEC 27001:2013 es modificado, pero si el Anexo A, con lo cual se entiende que habría un cambio en la declaración de aplicabilidad, por lo que las empresas certificadas en ISO/IEC 27001: 2013 necesita evaluar este aspecto, toda vez que si los resultados de sus procesos de evaluación y tratamiento de riesgos generaban una declaración de aplicabilidad con menos o más controles que los incluidos en el Anexo A, estos probablemente ahora si pueden ser mapeados a algún control del nuevo Anexo A, las organizaciones que utilizan el Anexo A como referencia para sus controles, deben revisar los cambios en los controles para verificar si aún siguen siendo útiles o necesitan cambios ante la nueva estructura de controles.

Cambio de nombre

En primer lugar, se le cambio de nombre, ahora es “Seguridad de la Información, Ciberseguridad y Protección de la Privacidad”, El nombre de la norma también cambia, pasándose de llamar “Código de Práctica para controles de seguridad de la información” a llamar simplemente como “Controles de Seguridad de la Información”. En la figura 1 adjunta se presenta el detalle del cambio.

Se incorporan nuevos términos y definiciones tales como:

- Cadena de custodia

- Información confidencial,

- Disrupción

- Endpoint,

- Brecha de seguridad de la información,

- Personal,

- Información de identificación personal (PII)

- PII principal

- Procesador de PII

- Evaluación del impacto de la privacidad

- Punto objetivo de recuperación (RPO)

- Tiempo objetivo de recuperación (RTO)

- Regla

- Información sensitiva

- Política especifica

- Usuario.

En total incorpora 16 nuevos términos, buscando establecer un alcance más amplio en elementos propios de la ciberseguridad, la gestión de evidencia electrónica, la gestión de PII y privacidad, la gestión de incidentes y la gestión de la continuidad del negocio -sí, leyó bien se involucra a la CN, algo que me parece muy bien-

Cambios en controles

Se han definido cuatro grupos de controles

- Controles organizacionales (clausula 5)

- Controles de personas (clausula 6)

- Controles físicos (clausula 7)

- Controles tecnológicos (clausula 8)

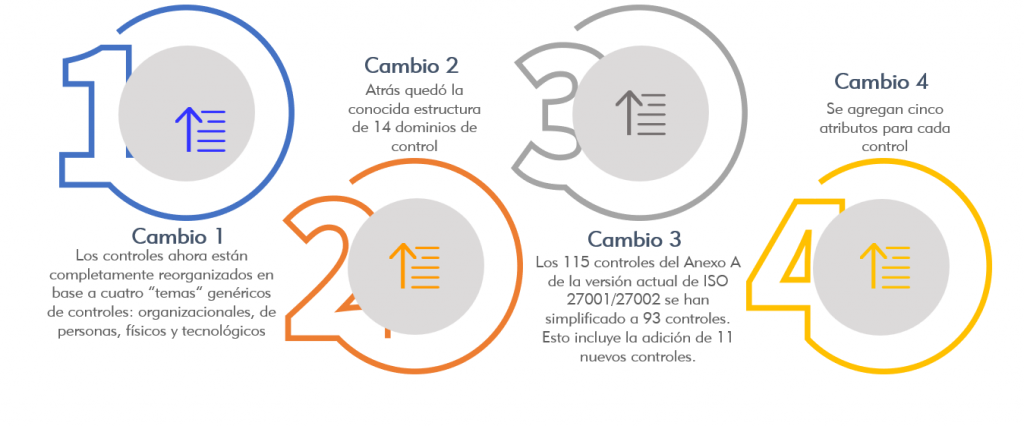

Los controles ahora están completamente reorganizados en base a cuatro “temas” genéricos de controles: organizacionales, de personas, físicos y tecnológicos. Adiós 14 dominios de control (políticas de seguridad de la información, organización de la seguridad de la información, seguridad de los recursos humanos, gestión de activos, control de acceso, etc.).

Algo que me parece muy interesante y que va a permitir mucha flexibilidad sobre todo para las aplicaciones automatizadas es que se han agregado cinco atributos para cada control como guía informativa que permite filtrar los controles en función de diferentes vistas utilizando una aplicación, base de datos u hoja de cálculo.

Los atributos de los controles se definen de la siguiente manera

Los tipos de control indican si el control es preventivo, de detección o correctivo.

Las propiedades de seguridad de la información indican si el control contribuye a la confidencialidad, integridad y / o disponibilidad. La mayoría de los controles se enumeran como contribuyentes a los tres aspectos de la seguridad.

Los conceptos de ciberseguridad indican si el control se relaciona con identificar, proteger, detectar, responder o recuperar la función del ciclo de vida de la ciberseguridad (como se refleja de manera similar en el marco de ciberseguridad del NIST).

Los dominios de seguridad indican si cada control se aplica a la gobernanza y el ecosistema, la protección, la defensa y / o la resiliencia.

Las capacidades operativas indican qué categorías de capacidades de seguridad de la información se aplican al control.

Ahora son 93 controles varios de ellos han sido reestructurados o se les ha definido mejor. Tenemos ahora 11 nuevos controles, la combinación de 32 controles relativamente redundantes con otros y la eliminación de un control (retiro de activos)

Los nuevos controles son:

- Inteligencia de amenazas

- Seguridad de la información para el uso de servicios en la nube

- Preparación de las tecnologías de la información y las comunicaciones (TIC) para la continuidad del negocio

- Monitoreo de seguridad física

- Gestión de la configuración

- Eliminación de información

- Enmascaramiento de datos

- Prevención de fuga de datos

- Actividades de seguimiento

- Filtrado web

- Codificación segura

Controles rediseñados y fusionados

- Políticas de seguridad de la información

- Seguridad de la información en la gestión de proyectos

- Dispositivos de punto final de usuario

- Inventario de información y otros activos asociados

- Uso aceptable de información y otros activos asociados.

- Transferencia de información

- Medios de almacenamiento

- Control de acceso

- Información de autenticación

- Derechos de acceso

- Seguimiento, revisión y gestión de cambios de los servicios de proveedores.

- Seguridad de la información durante la interrupción

- Identificación de requisitos legales, estatutarios, reglamentarios y contractuales

- Cumplimiento de políticas y estándares de seguridad de la información

- Informes de eventos de seguridad de la información

- Gestión de vulnerabilidades técnicas

- Inicio sesión

- Instalación de software en sistemas operativos

- Requisitos de seguridad de la aplicación

- Pruebas de seguridad en desarrollo y aceptación

- Separación de entornos de desarrollo, prueba y producción.

- Gestión del cambio

En resumen

Las capacidades operativas

Indican qué categorías de capacidades de seguridad de la información se aplican al control, se definen las siguientes: gobernanza, gestión de activos, protección de la información, seguridad de los recursos humanos, seguridad física, seguridad del sistema y de la red, seguridad de las aplicaciones, configuración segura, gestión de identidades y accesos, gestión de amenazas y vulnerabilidades, continuidad, seguridad de las relaciones con los proveedores, legal y cumplimiento, gestión de eventos de seguridad de la información y garantía de seguridad de la información.

Es interesante la forma en que se ha planteado esta actualización, definitivamente es un cambio que va a permitir apuntalar temas que eran necesarios, dado que la última versión data de casi 10 atrás los cuales en tecnología y sobre todo en seguridad de la información es muchísimo tiempo.

Ahí la tienen amigos ahora toca trabajar duro para la adaptación a cada realidad y su despliegue respectivo.